Qué es la Inyección SQL

Una Amenaza Real para Empresas Modernas

La inyección SQL ocurre cuando un atacante inserta o “inyecta” código SQL malicioso en las entradas de una aplicación web, como formularios de login o barras de búsqueda. Si la entrada no se valida adecuadamente, la base de datos puede ejecutar el código malicioso, comprometiendo la seguridad de los datos.

En la era digital, las empresas modernas no están exentas de las vulnerabilidades de inyección SQL (SQLi). Este tipo de ataque permite a los ciberdelincuentes manipular bases de datos, accediendo, modificando o eliminando datos cruciales sin autorización. A pesar de los avances en ciberseguridad, muchas organizaciones aún son susceptibles debido a prácticas de desarrollo inseguras, aplicaciones heredadas y configuraciones incorrectas.

¿Cómo funcionan las inyecciones SQL?

La Importancia de una Seguridad Sólida en tus APIs

- Identificación de puntos vulnerables: Los atacantes buscan entradas en una aplicación web donde pueden insertar comandos SQL, como formularios de login, barras de búsqueda, o parámetros de URL.

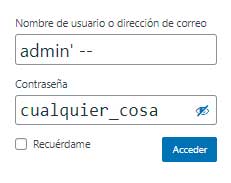

- Inserción de código malicioso: En lugar de introducir datos esperados, los atacantes insertan código SQL malicioso. Por ejemplo, en un formulario de login, en lugar de un nombre de usuario y una contraseña válidos, podrían ingresar algo como:

' OR '1'='1

Si la entrada no se valida correctamente, esta consulta podría ser ejecutada directamente en la base de datos, dando acceso al atacante.

Ejecución del código malicioso: La base de datos ejecuta el código inyectado junto con la consulta legítima, permitiendo al atacante realizar operaciones no autorizadas. Temas que podrían interesarte:

No esperes a ser víctima de un ataque cibernético. Protege tu empresa con nuestras auditorías de ciberseguridad

Tipos de ataques por inyección SQL

La Importancia de una Seguridad Sólida en tus APIs

- Inyección SQL clásica: El atacante obtiene datos sensibles de la base de datos mediante la manipulación de las consultas SQL.

- Inyección SQL ciega: Los atacantes envían consultas SQL maliciosas y determinan la respuesta observando el comportamiento de la aplicación (como tiempos de respuesta o mensajes de error), aunque no reciban datos directamente.

- Inyección de segundo orden: Los atacantes insertan código malicioso en una primera fase que se ejecuta en una segunda fase, cuando la aplicación utiliza los datos almacenados.

SQL injection ejemplos

- Robo de datos: Acceso no autorizado a datos sensibles como información personal, credenciales de usuarios, etc.

- Modificación de datos: Alteración de datos importantes en la base de datos.

- Eliminación de datos: Borrado de datos críticos, causando pérdida de información.

- Ejecución remota de comandos: En algunos casos, el atacante puede tomar control total del servidor de la base de datos.

A continuación, se presentan algunos ejemplos prácticos de inyecciones SQL, ilustrando cómo los atacantes pueden usar técnicas como la unión de consultas, inyecciones de tiempo y comentarios maliciosos para comprometer la seguridad de una base de datos.

Inyección con comentarios

Consulta en un formulario:

Consulta resultante:

SELECT * FROM usuarios WHERE username = 'admin' -- ' AND password = 'cualquier_cosa'; El atacante inicia sesión como el usuario ‘admin’, ya que todo después de ‘–‘ se considera un comentario y se ignora.

Inyección de Tiempo

Consulta en un campo de busqueda:

admin' OR SLEEP(5) --

Contraseña:

cualquier_cosa

Consulta resultante:

SELECT * FROM usuarios WHERE username = 'admin' OR SLEEP(5) -- ' AND password = 'cualquier_cosa';

El hacker introduce un retraso de 5 segundos en la respuesta, lo que puede usarse para confirmar la vulnerabilidad a la inyección SQL.

Inyección de Tiempo

Consulta en un campo de busqueda:

admin' OR 1=CONVERT(int, @@version) --

Contraseña: cualquier_cosa

Consulta resultante:

SELECT * FROM usuarios WHERE username = 'admin' OR 1=CONVERT(int, @@version) -- ' AND password = 'cualquier_cosa';

El hacker provoca un error que revela información sobre la versión del sistema de gestión de bases de datos.

Estos ejemplos muestran cómo los atacantes pueden manipular las consultas SQL de diferentes maneras para obtener información, confirmar la existencia de vulnerabilidades o acceder a datos sensibles.

Inyección de Unión

Consulta en un campo de busqueda:

' UNION SELECT nombre, password FROM usuarios; --

Consulta resultante:

SELECT * FROM productos WHERE nombre LIKE '%' UNION SELECT nombre, password FROM usuarios; -- %';

El hacker obtiene una lista de nombres de usuario y contraseñas de la tabla usuarios.

Temas que podrían interesarte:

No esperes a ser víctima de un ataque cibernético. Protege tu empresa con nuestras auditorías de ciberseguridad

Alcance de las Inyecciones SQL

La Importancia de una Seguridad Sólida en tus APIs

- Exposición de Datos Sensibles: Los atacantes pueden acceder a información confidencial, como datos personales, credenciales de usuario, información financiera, etc. Esto puede resultar en violaciones de privacidad y pérdida de confianza por parte de los clientes.

- Modificación y Eliminación de Datos: Los atacantes pueden alterar o eliminar datos en la base de datos, lo que puede llevar a la corrupción de datos, pérdida de integridad de la información y serios problemas operativos para la empresa.

- Control del Servidor: En algunos casos, los atacantes pueden tomar control del servidor de la base de datos, ejecutando comandos arbitrarios y obteniendo acceso a otros sistemas conectados.

- Impacto Económico: Las violaciones de datos pueden resultar en multas regulatorias, demandas legales y pérdida de ingresos debido a la interrupción de servicios y la pérdida de clientes.

- Reputación: La divulgación de una vulnerabilidad puede dañar gravemente la reputación de una empresa, afectando la confianza de los clientes y socios comerciales.

Factores que Contribuyen a la Presencia de Vulnerabilidades

La Importancia de una Seguridad Sólida en tus APIs

- Desarrollo Inseguro: Falta de conocimiento o formación en prácticas de desarrollo seguro entre los desarrolladores.

- Aplicaciones Heredadas: Aplicaciones más antiguas que no han sido actualizadas o revisadas para cumplir con los estándares modernos de seguridad.

- Falta de Pruebas de Seguridad: Ausencia de pruebas de seguridad regulares y auditorías para identificar y corregir vulnerabilidades.

- Presión de Tiempo: Plazos ajustados que pueden llevar a los desarrolladores a priorizar la funcionalidad sobre la seguridad.

- Configuraciones Incorrectas: Configuraciones de bases de datos y servidores que no siguen los principios de seguridad, como permisos excesivos y falta de aislamiento de servicios.

Prevención de inyecciones SQL

La Importancia de una Seguridad Sólida en tus APIs

- Validación de entradas: Asegurarse de que todas las entradas de usuarios se validen y se limpien antes de usarse en consultas SQL.

- Uso de consultas parametrizadas: Utilizar consultas preparadas y parámetros en lugar de concatenar directamente las entradas del usuario en las consultas SQL.

- Uso de ORM (Object-Relational Mapping): Herramientas ORM como Hibernate o Entity Framework ayudan a prevenir inyecciones SQL al abstraer las consultas SQL.

- Escapado de caracteres: Escapar caracteres especiales en las entradas del usuario que podrían ser interpretados como comandos SQL.

- Mínimos privilegios: Configurar las bases de datos y aplicaciones para que los usuarios y servicios tengan los mínimos privilegios necesarios para realizar sus funciones.

- Monitoreo y auditoría: Implementar sistemas de monitoreo y auditoría para detectar y responder a posibles ataques.

- Auditorías y Pruebas de Seguridad: Realizar auditorías regulares y pruebas de penetración para identificar y corregir vulnerabilidades.

La inyección SQL sigue siendo una amenaza real y significativa para las empresas modernas. Adoptar medidas proactivas y mantener prácticas de desarrollo seguro es esencial para proteger los datos y la infraestructura de una organización.

Identifica y corrige fallos de seguridad. Nuestros expertos están listos para ayudarte.

Suscríbete a Nuestro Blog: Mantente actualizado con las últimas noticias y consejos en ciberseguridad. Suscríbete ahora.